Некоторые новички, не успев подключить шлюз, сталкиваются с хакерскими атаками, что чревато потерей трафика. К сожалению, голосовой Gsm Sip Gateway может проводить звонки по любым IP-адресам, таким образом предоставляя трафик мошенникам. Поэтому вопрос защиты становится актуальным.

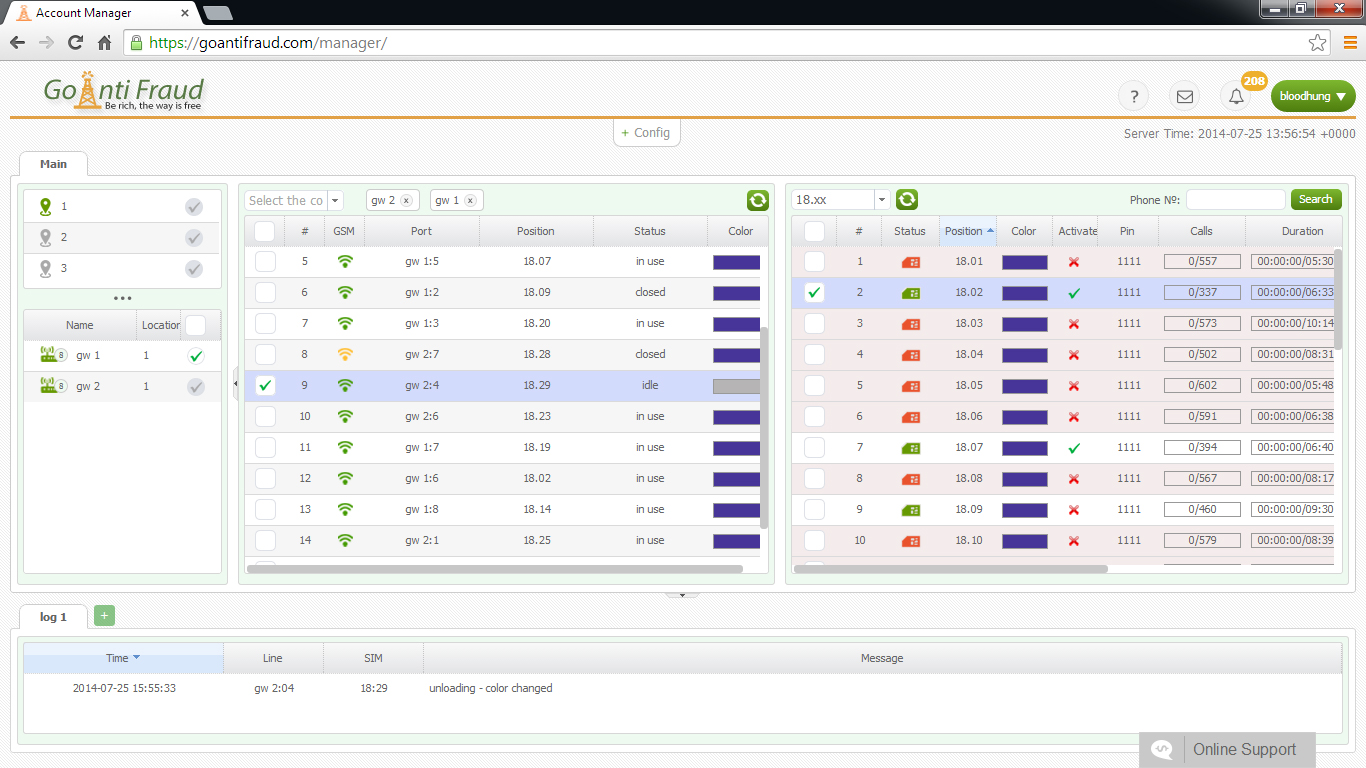

Проблема подсоединения к сети наблюдается при установке Asterisk VoIP. При подключении шлюзов звонки обычно приходят с определенных номеров, к примеру, с 8102526. После этого линии в оборудовании бывают заняты и дозвониться сложно. Новички-терминаторы жалуются, что в логине астериска нет загрузок по звонкам, устройство работает посредством внешнего IP. Подсоединение закрывается паролем, смена которых не преграда для воровства трафика.

Чтобы внедриться в систему, хакеру достаточно узнать IP-адрес шлюза. После чего он отправляет на него сообщение об установке вызова, к примеру - SIP INVITE, H323 SETUP. При отсутствии белого IP-адреса, хакер осуществляет звонки за счет абонента. Провайдер интернета предоставляет доступ к NAT. Таким образом, хакер подключается через IP-адрес и выдает свои данные за провайдера.

Злоумышленник, как правило, получает доступ ко многим сервисам, которые предоставлены VoIP провайдером клиенту. SIP-аккаунт реализуют мошенники во многих своих схемах, с PRS, для большего количества звонков по направлениям.

Хакер может внедряться и посредством SIP. Этот протокол предназначен для установки сеанса и дальнейшей передачи данных. Вся проблема в том, что он передает информацию в открытом виде. Здесь есть учетные данные по абоненту, с указанием логина, домена, пароля и другой информации, которая легко перехватывается хакерами для дальнейшего использования. Эту атаку специалисты называют еще MITM.

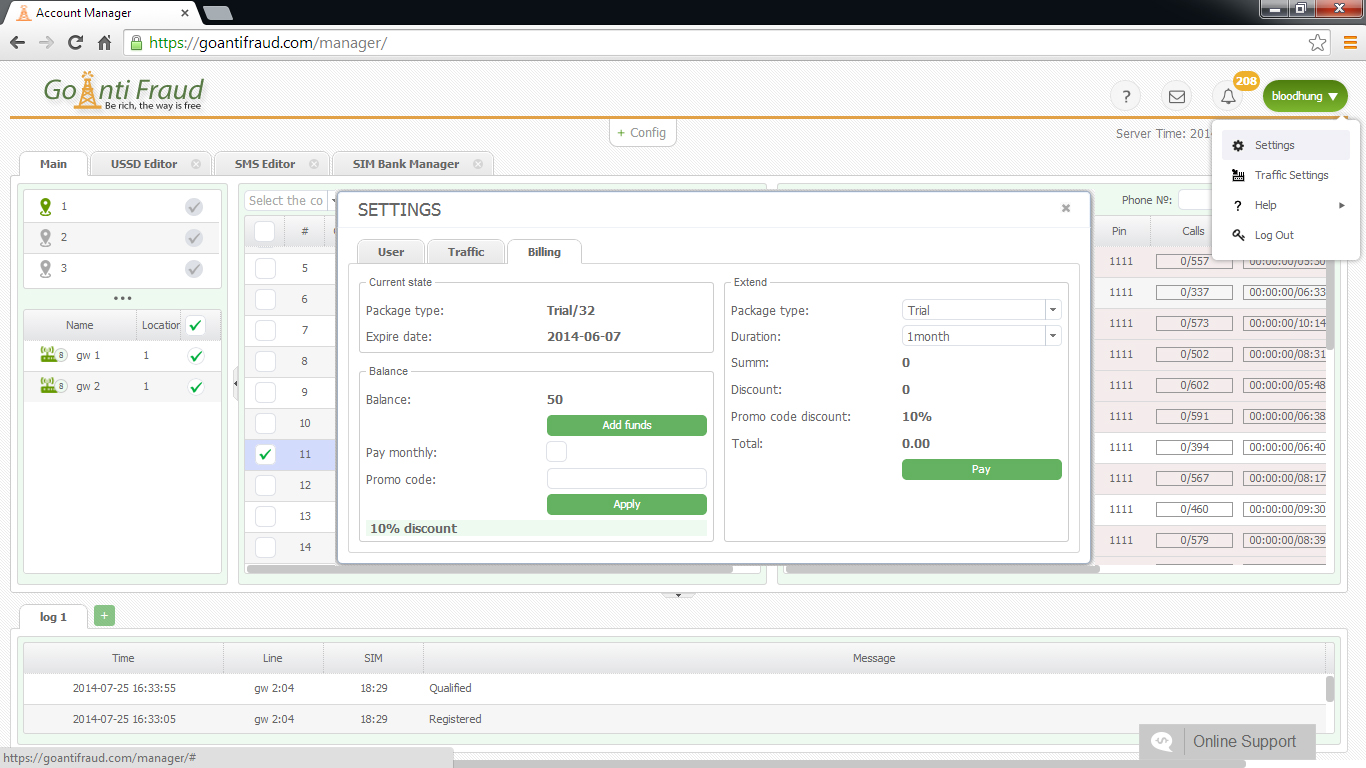

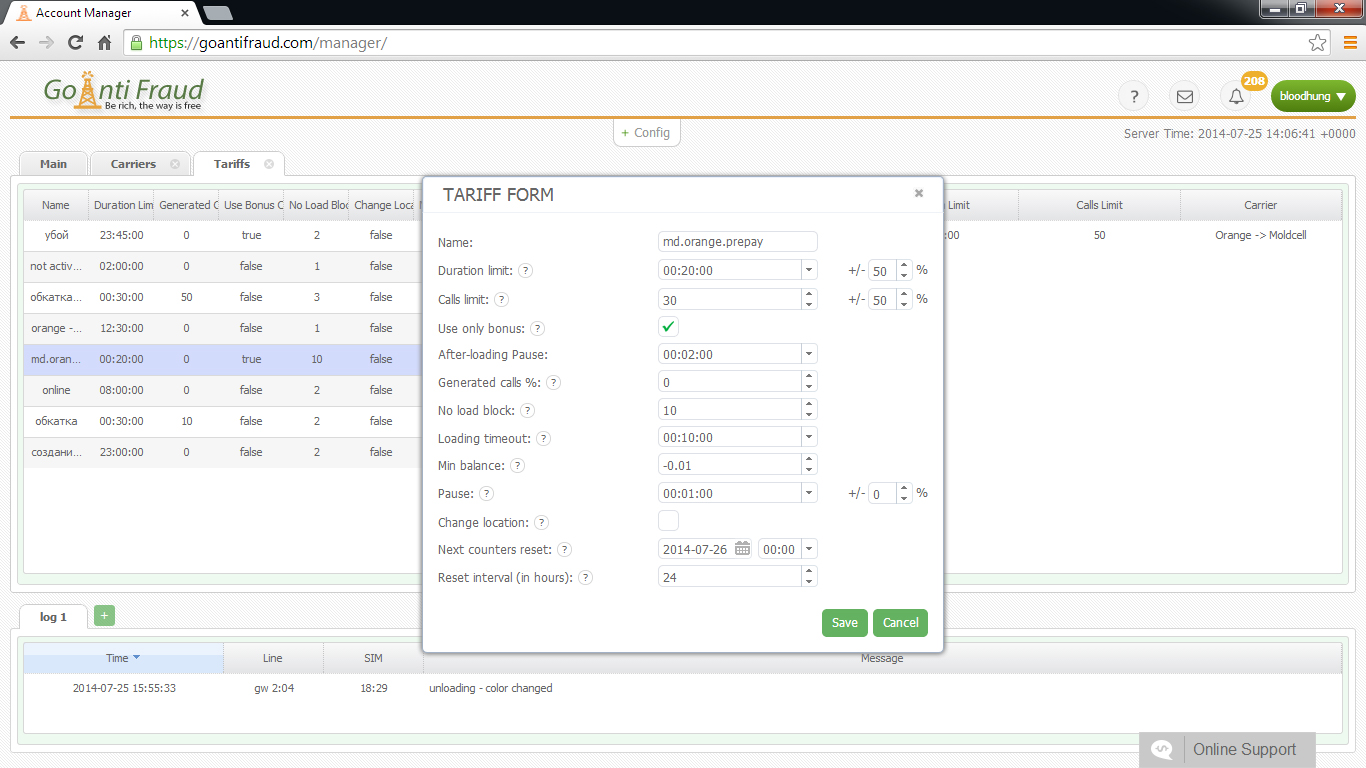

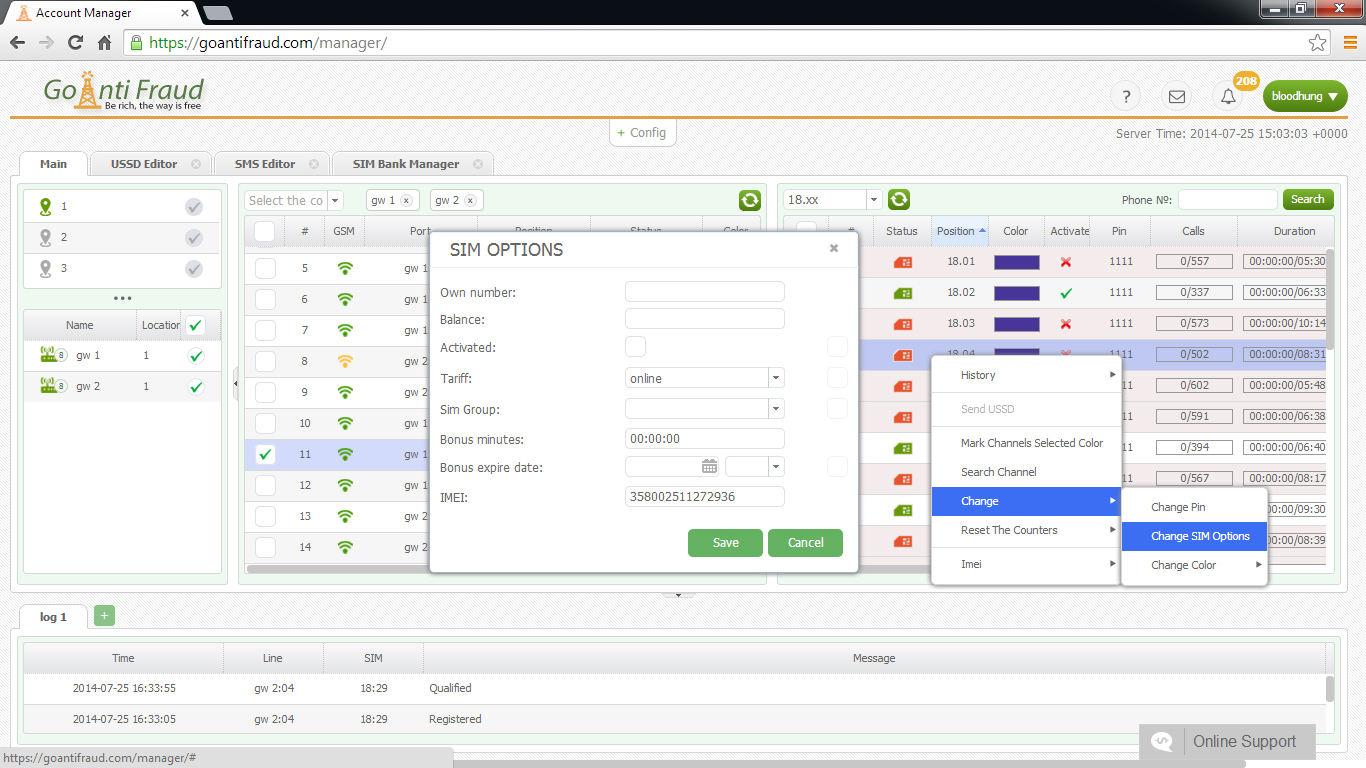

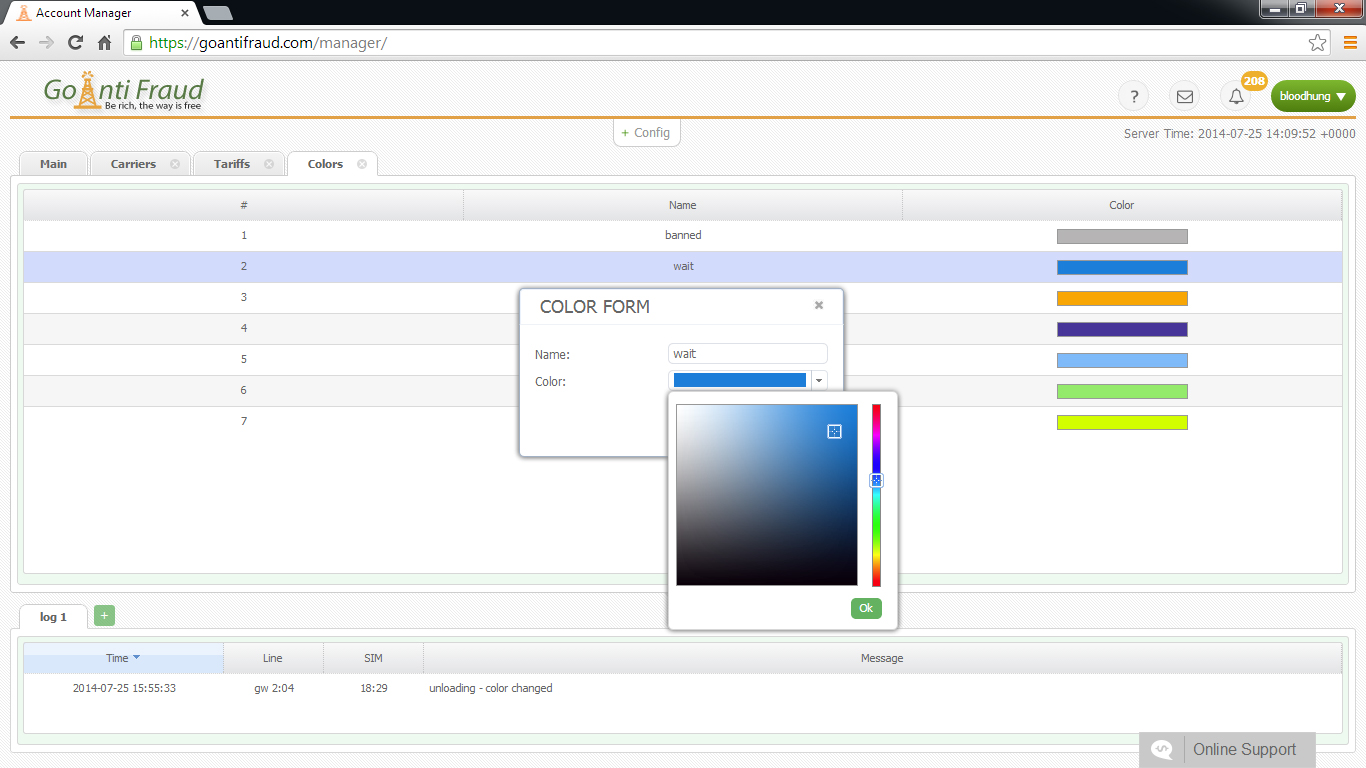

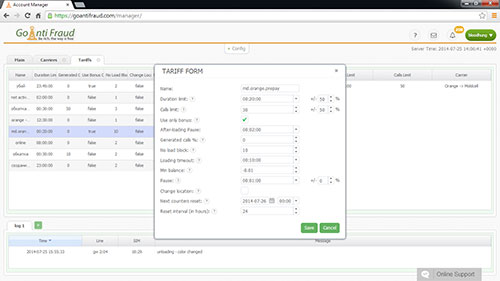

Интересуетесь VoIP технологиями? Ищете надежный стартап в телекоммуникационном секторе? Тогда вас заинтересует возможность начать бизнес в сфере GSM терминации. Максимальная прибыль при минимальных вложениях! Мы предлагаем готовое решение для новичков от GoAntiFraud, которое включает в себя широкие возможности для эффективной VoIP терминации, а также комплект оборудования GoIP, EjoinTech & China Skyline по низкой стоимости.

Атака DNS осуществляется посредством MITM или путем отправки кэша, когда хакер может выдавать себя за провайдера. Злоумышленник обычно перенаправляет вызовы клиента на свободный номер, даже не существующий. После чего перехватывает пакеты INVITE и отвечает по запросу 301 от Moved Permanently, перенаправляя вызов.

Хакер, выбирая FromTag, Call ID, ToTag, разрывает активную сессию, отправляя сложные пакеты, содержащие SIP BYE-request и запрос к завершению соединения, посредством scapy.

По этой причине, бывалые терминаторы советуют не применять стандартные порты по протоколам сигнализации (H.323 = 1720 или SIP = 5060). Также для предотвращения хакерских SIP-атак достаточно ввести доверенные адреса, разрешить входящие звонки по H323 транкам и SIP с адреса 10.1.250.101, с прописыванием VoIP и IP, в том числе ipv4 10.1.250.101 и ipv4 0.0.0.0 0.0.0.0, с применением режима вызовов noDID и DID. Режим умолчания no DID, в том числе режим по набору в один этап – one-stage dialing. При настройках дилеров указывается «direct-inward-dial = disabled».

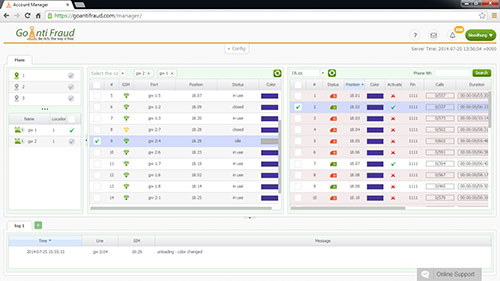

Для защиты системы нужно правильно настроить Voip-шлюз gsm, а также межсетевой экран firewall. Кроме того, важно время от времени мониторить оборудование и проверять правильность настроек, что позволит оперативно выявить злоумышленников.

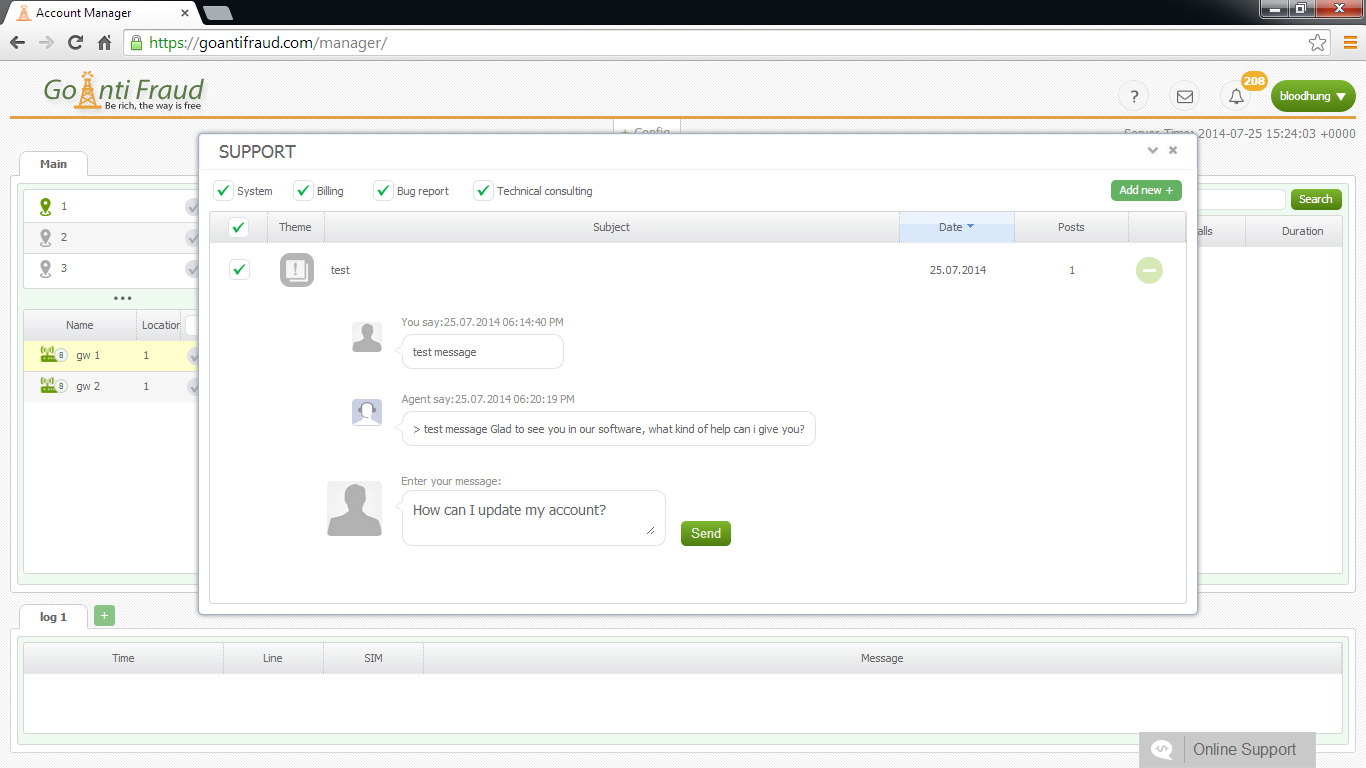

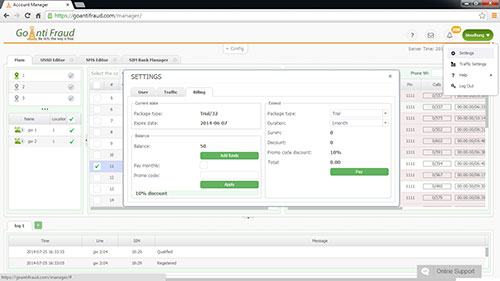

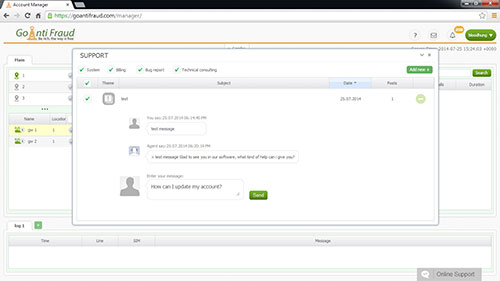

Компания GoAntiFraud предлагает вам начать прибыльный бизнес в сфере GSM терминации! Если вам интересны VoIP технологии, мы поможем вам начать собственное дело, приносящее стабильный доход. Купив наш комплексный пакет New Business, вы сразу начнете зарабатывать! Мы предоставим вам полноценное техническое сопровождение на всех этапах бизнеса.